工具:

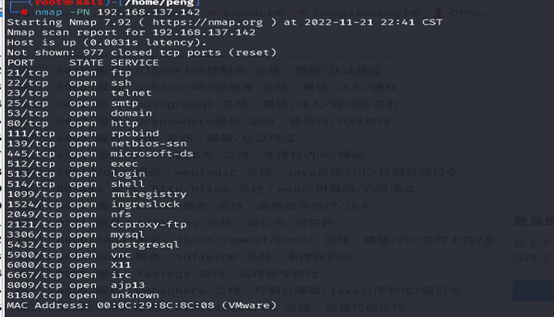

- nmap 靶机IP 192.168.137.142

- 查看IP地址port

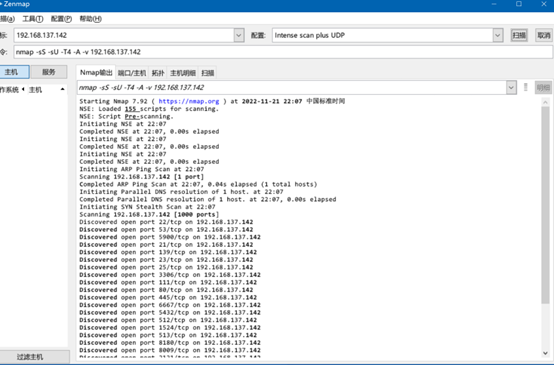

- 这里使用kali扫描一下 nmap -sS ……

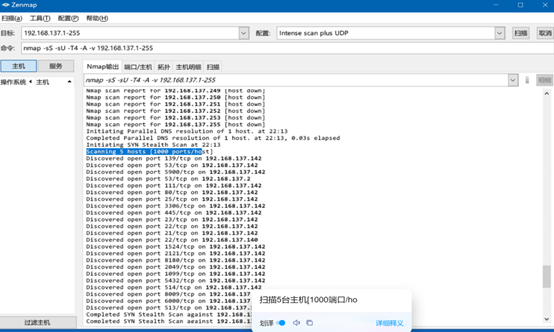

- 对局域网扫描 nmap 192.168.137.1-255 (0/24)

- 发现存活主机

port扫描

- 补充一下

port 0~65535 虚拟端口 这里列举一些常见端口

知名端口 (0-1023) – 由IANA(互联网号码分配机构)分配给特定服务。在 Linux 系统上,只有以 root 身份运行的特权程序才能使用 1024 以下的端口。

注册端口 (1024-49151) – 组织可以向 IANA 注册以用于特定服务的端口。

动态端口 (49152-65535) – 由客户端程序使用

例如端口:21 服务:FTP/TFTP/VSFTPD 总结:爆破/嗅探/溢出/后门

端口:22 服务:ssh远程连接 总结:爆破/openssh漏洞

端口:23 服务:Telnet远程连接 总结:爆破/嗅探/弱口令

端口:25 服务:SMTP邮件服务 总结:邮件伪造

端口:53 服务:DNS域名解析系统 总结:域传送/劫持/缓存投毒/欺骗

端口:67/68 服务:dhcp服务 总结:劫持/欺骗

端口:110 服务:pop3 总结:爆破/嗅探

端口:139 服务:Samba服务 总结:爆破/未授权访问/远程命令执行

端口:143 服务:Imap协议 总结:爆破161SNMP协议爆破/搜集目标内网信息

端口:389 服务:Ldap目录访问协议 总结:注入/未授权访问/弱口令

端口:445 服务:smb 总结:ms17-010/端口溢出

端口:512/513/514 服务:Linux Rexec服务 总结:爆破/Rlogin登陆

端口:873 服务:Rsync服务 总结:文件上传/未授权访问

端口:1080 服务:socket 总结:爆破

端口:1352 服务:Lotus domino邮件服务 总结:爆破/信息泄漏

端口:1433 服务:mssql 总结:爆破/注入/SA弱口令

端口:1521 服务:oracle 总结:爆破/注入/TNS爆破/反弹shell2049Nfs服务配置不当

端口:2181 服务:zookeeper服务 总结:未授权访问

端口:2375 服务:docker remote api 总结:未授权访问

端口:3306 服务:mysql 总结:爆破/注入

端口:3389 服务:Rdp远程桌面链接 总结:爆破/shift后门

端口:4848 服务:GlassFish控制台 总结:爆破/认证绕过

端口:5000 服务:sybase/DB2数据库 总结:爆破/注入/提权

端口:5432 服务:postgresql 总结:爆破/注入/缓冲区溢出

端口:5632 服务:pcanywhere服务 总结:抓密码/代码执行

端口:5900 服务:vnc 总结:爆破/认证绕过

端口:6379 服务:Redis数据库 总结:未授权访问/爆破

端口:7001/7002 服务:weblogic 总结:java反序列化/控制台弱口令

端口:80/443 服务:http/https 总结:web应用漏洞/心脏滴血

端口:8069 服务:zabbix服务 总结:远程命令执行/注入

端口:8161 服务:activemq 总结:弱口令/写文件

端口:8080/8089 服务:Jboss/Tomcat/Resin 总结:爆破/PUT文件上传/反序列化

端口:8083/8086 服务:influxDB 总结:未授权访问

端口:9000 服务:fastcgi 总结:远程命令执行

端口:9090 服务:Websphere 总结:控制台爆破/java反序列化/弱口令

端口:9200/9300 服务:elasticsearch 总结:远程代码执行

端口:11211 服务:memcached 总结:未授权访问

端口:27017/27018 服务:mongodb 总结:未授权访问/爆破

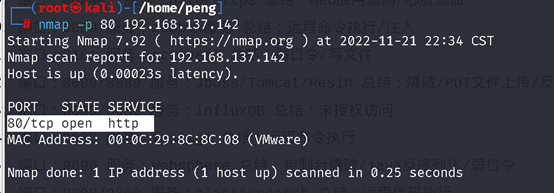

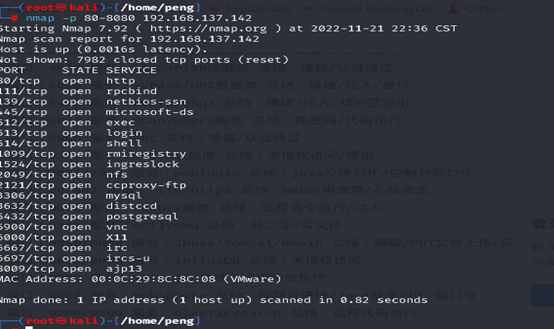

Nmap -p 80 192.168.137.142 范围 80-8080

-sT tcp端口 -sU udp 端口常用

nmap <目标主机或IP地址>:对目标主机或IP地址进行快速扫描,输出开放的端口和服务类型。

nmap -sS <目标主机或IP地址>:使用TCP SYN扫描进行扫描,快速发现开放的TCP端口。

nmap -sU <目标主机或IP地址>:使用UDP扫描进行扫描,发现目标主机或IP地址开放的UDP端口。

nmap -A <目标主机或IP地址>:使用操作系统探测、版本探测和脚本扫描进行扫描,输出更全面的主机和服务信息。

nmap -p <端口号> <目标主机或IP地址>:指定扫描的端口号,可以单独扫描某个端口或者一段连续的端口。

nmap -O <目标主机或IP地址>:使用操作系统探测功能进行扫描,尝试识别目标主机或IP地址的操作系统类型和版本信息。

nmap -sP <目标主机或IP地址>:进行主机存活检测扫描,输出目标主机或IP地址的存活状态。

nmap -sT <目标主机或IP地址>:使用TCP连接扫描进行扫描,测试目标主机或IP地址的TCP端口是否开放。

nmap -sN <目标主机或IP地址>:使用TCP NULL扫描进行扫描,测试目标主机或IP地址是否对TCP流量做了过滤。

nmap -sF <目标主机或IP地址>:使用TCP FIN扫描进行扫描,测试目标主机或IP地址是否对TCP流量做了过滤。

nmap -sV <目标主机或IP地址>:使用版本探测功能进行扫描,尝试获取目标主机或IP地址上运行的服务的版本信息。

nmap -Pn <目标主机或IP地址>:关闭主机存活检测,直接扫描目标主机或IP地址,忽略主机是否存活。

nmap -T<数字> <目标主机或IP地址>:指定扫描速度,数字范围是0-5,数字越大扫描速度越快,但也可能会影响准确性和稳定性。

nmap -iL <主机列表文件>:指定主机列表文件进行扫描,文件中每行为一个目标主机或IP地址。

nmap -oN <文件名> <目标主机或IP地址>:将扫描结果保存到指定的文件中,格式为普通文本格式。

nmap -oX <文件名> <目标主机或IP地址>:将扫描结果保存到指定的文件中,格式为XML格式。

nmap --script <脚本名称> <目标主机或IP地址>:指定脚本进行扫描,Nmap提供了大量的脚本,可以对目标主机或IP地址进行各种类型的安全检测和漏洞扫描。

nmap -sC <目标主机或IP地址>:使用默认的脚本进行扫描,可以检测一些基本的漏洞和安全问题。

nmap -sS <目标主机或IP地址>:使用TCP SYN扫描模式进行扫描,可以快速地进行端口扫描。

nmap -sU <目标主机或IP地址>:使用UDP扫描模式进行扫描,可以检测目标主机或IP地址上的UDP服务。

nmap -A <目标主机或IP地址>:使用综合模式进行扫描,包括端口扫描、版本探测、操作系统检测等。

nmap -F <目标主机或IP地址>:进行快速扫描,只扫描常用的端口。

nmap -p- <目标主机或IP地址>:扫描目标主机或IP地址的所有端口。

nmap -v <目标主机或IP地址>:使用详细模式进行扫描,可以显示更多的信息和状态。

nmap --traceroute <目标主机或IP地址>:进行路由跟踪扫描,可以显示从本地到目标主机或IP地址的路由路径和状态。

nmap --top-ports <数字> <目标主机或IP地址>:扫描目标主机或IP地址的前N个常用端口,N为数字。

nmap -sI <伪造IP地址> <目标主机或IP地址>:使用IDLE扫描模式进行扫描,可以伪造IP地址进行扫描,隐蔽性更高。

Nmap主机发现

- 跳过ping扫描(无ping扫描)

- Nmap -PN 192.168.137.142

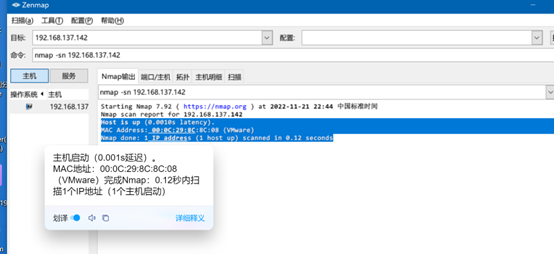

- 使用ping协议进行主机发现 (仅仅快)

- Nmap -sP 192.168.137.142

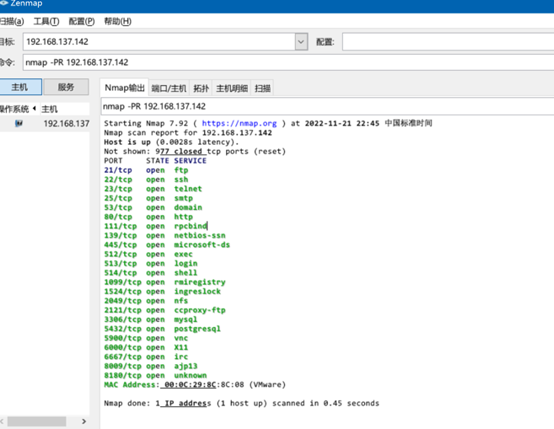

- 使用arp协议进行主机发现 (速度快,且准确)

- Nmap -PR 192.168.137.142

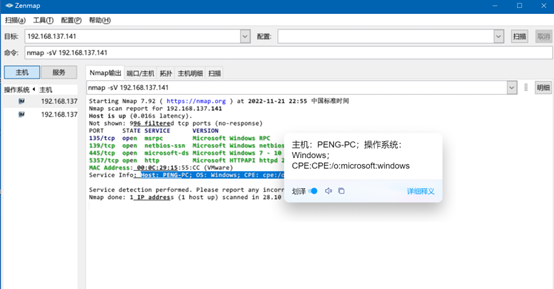

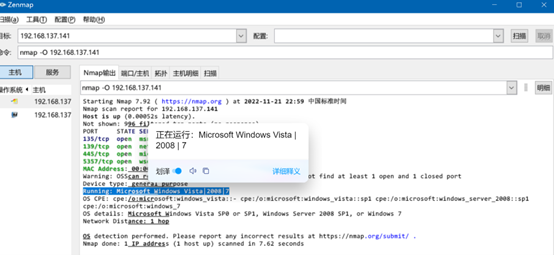

- nmap指纹识别

- 靶机win7 ip 192.168.137.141

- Kali ip 192.168.137.140

- 识别服务以及版本

- Nmap -sV 192.168.137.141

- 操作系统

- Nmap -O 192.168.137.141

- IP信息收集

- Nmap –script ip-geolocation-* (此处不方便输入,省略)😊

- Whois 信息查询

- Nmap –script whois-domain (此处不方便输入,省略)😊

- NSE 自带脚本在scripts文件夹里面500左右,到此结束;